IT-Sicherheit Zertifizierung app for iPhone and iPad

Developer: Eberhard Heuel

First release : 30 Nov 2015

App size: 23.04 Mb

Computerviren, Trojaner, Hacker und Cracker, Datenverluste, Webattacken usw. stellen eine massive Bedrohung für die Informationstechnik in Unternehmen und anderen Organisationen unter Bedingungen globaler Vernetzung dar. Angesichts dieser vielfältigen Gefährdungspotenziale kommt der Sicherheit in der Informationstechnik (kurz: IT-Sicherheit) eine immer größere Bedeutung zu. IT-Sicherheit ist allerdings kein Produkt, sondern ein sehr komplexer Prozess. Dafür ist ein Sicherheitsmanagement erforderlich, das sowohl für den Aufbau einer technischen Infrastruktur (Firewalls, Intrusion-Detection-Systeme usw.) als auch für organisatorische Maßnahmen (Security Policy, Auswahl von Sicherheitsmaßnahmen usw.) zur Gewährleistung der IT-Sicherheit verantwortlich zeichnet.

Dieser Kurs vermittelt in ausführlicher Form das Grundwissen zur IT-Sicherheit in vernetzten Unternehmen und Organisationen. Es stellt die wichtigsten Konzepte, Standards, Verfahren und Anwendungen vor und schafft damit die Wissensbasis für ein effektives, erfolgreiches Sicherheitsmanagement.

Der Kurs richtet sich an IT-Mitarbeiter und IT-Manager, die sich in diesen Aufgabenbereich als zukünftige Sicherheitsmanager einarbeiten wollen; an Sicherheitsbeauftragte, die einen praxisorientierten Überblick über alle wichtigen Prozesse des Sicherheitsmanagements such; an alle, die sich für das Sicherheitsmanagement von IT-Systemen interessieren.

Was lernen Sie?

Ziel des Kurses ist es, ein solides Verständnis für die Prozesse der IT-Sicherheit zu entwickeln. Sie erwerben die notwendigen Kenntnisse, um im eigenen Unternehmen oder in der eigenen Organisation ein effektives Sicherheitsmanagement aufzubauen. Vorgestellt werden Konzepte und Standards für die Sicherheitsarchitektur sowie Verfahren und Anwendungen zum Schutz von IT-Systemen. Nach Bearbeitung des Kurses kennen Sie alle wichtigen Prozesse des IT-Sicherheitsmanagements und sind in der Lage, Wissen zu speziellen Fragestellungen selbstständig zu vertiefen.

In Kapitel 1 wird definiert, was unter IT-Sicherheit zu verstehen ist. Zur Einführung werden wichtige Bedrohungen der IT-Sicherheit identifiziert.

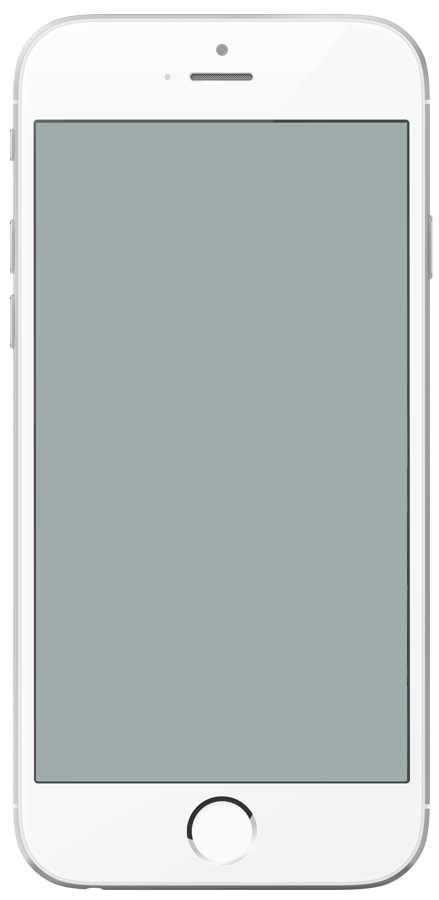

Kapitel 2 beschreibt die wesentlichen Bestandteile von Sicherheitsarchitekturen, stellt die Rolle des Sicherheitsbeauftragten vor und beschreibt den Aufbau von Regelwerken für die Sicherheit.

Kapitel 3 behandelt die wichtigsten Sicherheitsstandards aus der ISO-Familie sowie den BSI-Grundschutzkatalogen und stellt ihre Einsatzgebiete sowie ihre gegenseitige Abgrenzung dar.

Kapitel 4 stellt Sicherheitsanalysen mit ihren Komponenten Bedrohungs-, Schwachstellen- und Risikoanalyse vor und führt diese Analysen beispielhaft durch.

Kapitel 5 führt in zwei wesentliche Bedrohungskategorien der IT-Sicherheit ein: in das Social Engineering mit der Schwachstelle Faktor Mensch und in die allgegenwärtige Gefahr der Infektion mit Schadsoftware.

Kapitel 6 befasst sich mit geheimer Kommunikation und ihrer Grundlegung in Steganographie und Kryptographie.

Kapitel 7 beschreibt die in Aufwand und Relevanz nicht zu unterschätzenden Methoden der Schlüsselverwaltung für symmetrische und asymmetrische Verschlüsselungsverfahren.

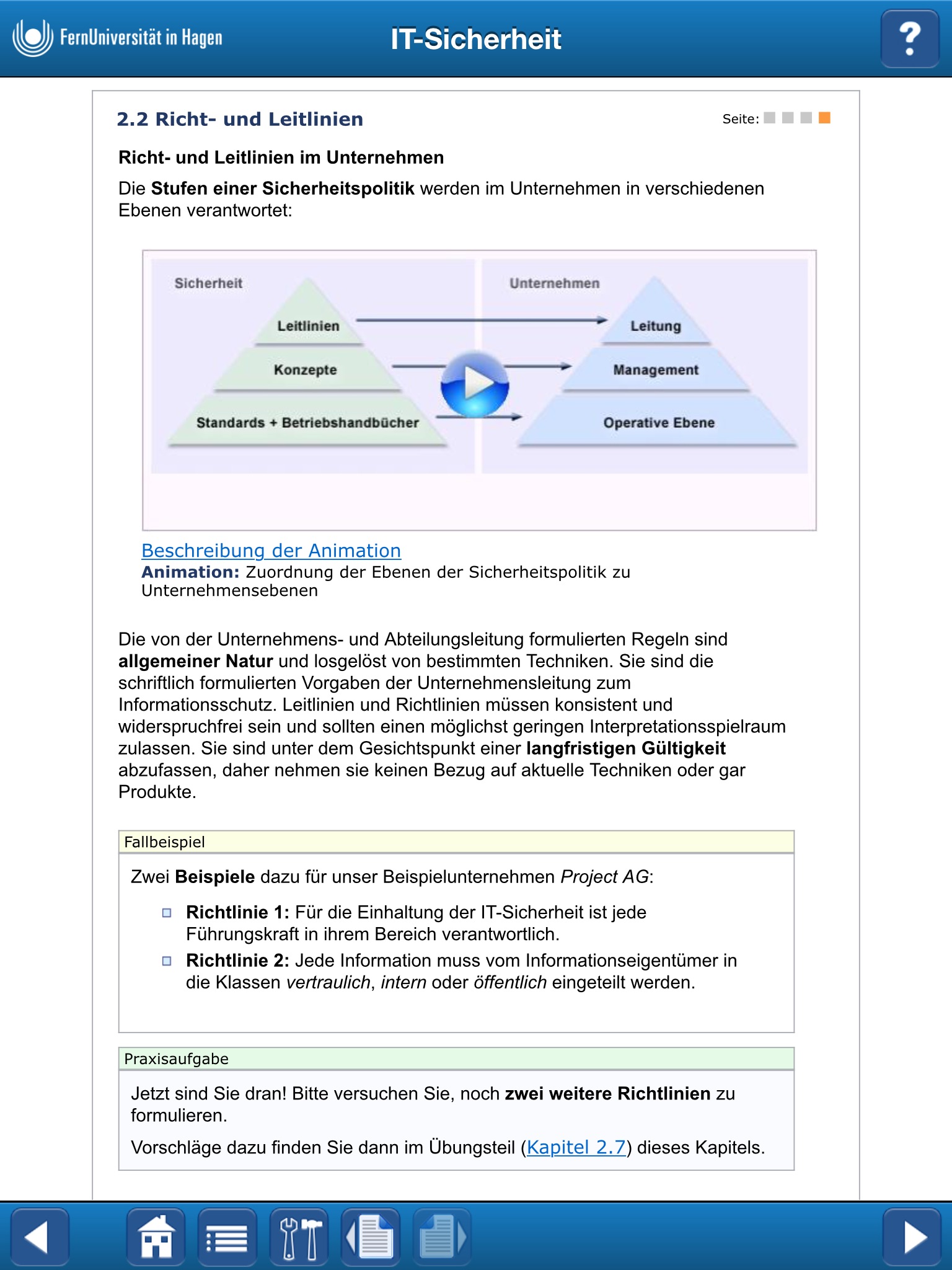

Kapitel 8 beschreibt die Methoden zur Erstellung und Prüfung einer digitalen Signatur und stellt einige gebräuchliche Formen digitaler Signaturen vor.

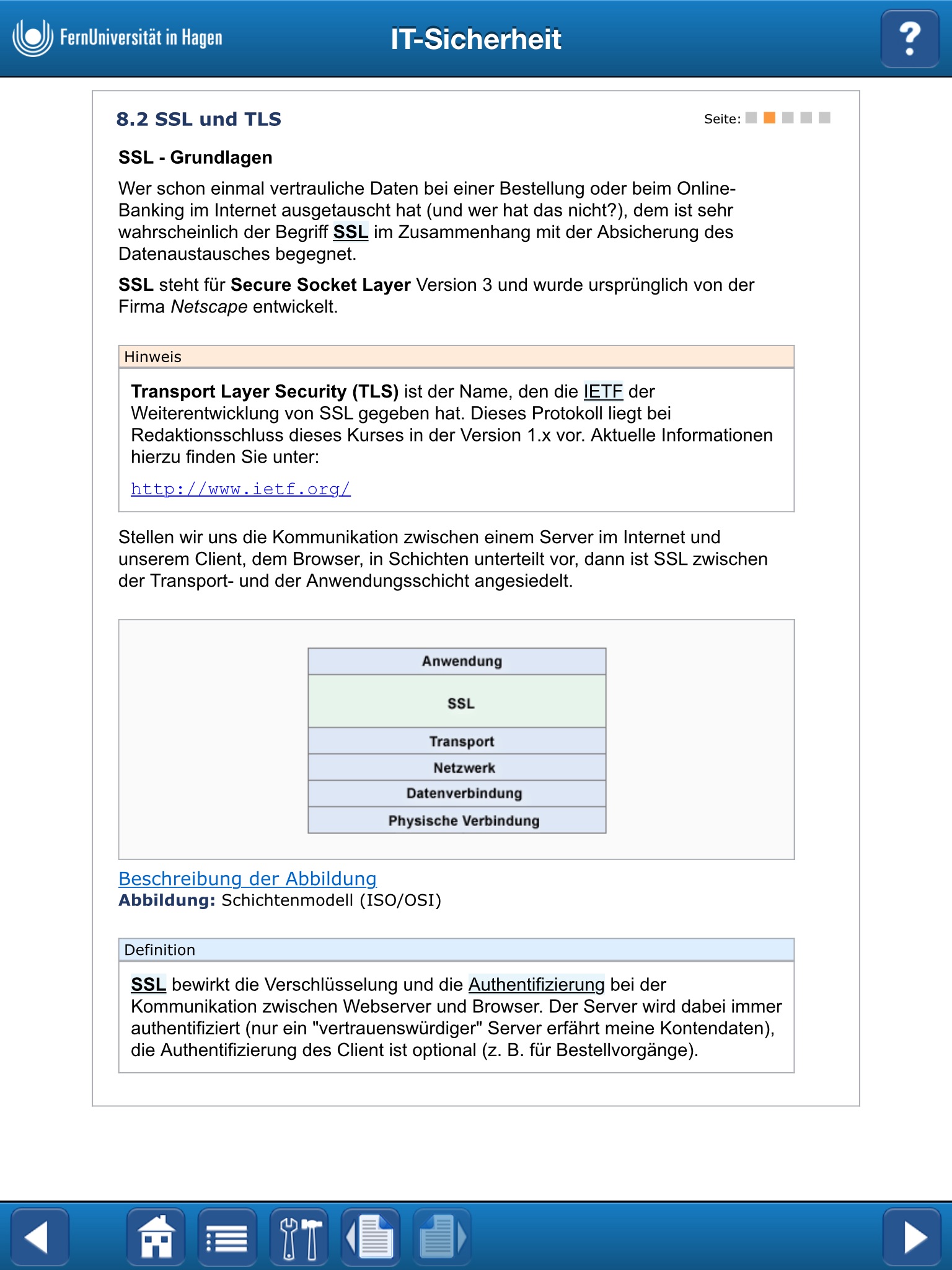

Kapitel 9 gibt einen Überblick über wichtige Sicherheitsmaßnahmen und Konzepte für die Filterung des Datenverkehrs zwischen Netzen unterschiedlicher Sicherheitsniveaus. Stichworte sind hier: Intrusion Detection, Absicherung von E-Mails, zentrale Virenscanner, Penetrationstests, Quality Checks sowie die Verbesserung des Sicherheitsbewusstseins der Mitarbeiter (Awareness-Bildung).

Kapitel 10 befasst sich ausführlich mit den Sicherheitsproblemen speziell des Mobile Computing.

In Kapitel 11 erhalten Sie zusammenfassende Informationen (Aufgaben, Nutzungsmöglichkeiten) zu den Institutionen Trustcenter, CERT und BSI, die für die IT-Sicherheit von zentraler Bedeutung sind.